نسمع قصصًا عن أجهزة الكمبيوتر التي يتم اختراقها طوال الوقت. ومن الطبيعي أن يخاف الناس من الاستهداف. أعرف أن بعض أصدقائي وأفراد أسرتي يقومون بإيقاف تشغيل أجهزتهم في الليل ، ولكن حتى ذلك الحين ، فهم قلقون بشأن ما إذا كان بإمكان المتسللين الأقوياء إيقاف تشغيل الكمبيوتر تمامًا.

في حين أن مجرمي الإنترنت لديهم الكثير من الأدوات في ترساناتهم ، إلا أنهم لا يزالون غير قادرين على كسر قوانين الفيزياء.

يجب أن تكون المتطلبات التالية صحيحة حتى يتمكن المخترقون من الوصول إلى جهاز الكمبيوتر الخاص بك. يجب أن يعرف المتسلل عنوان IP العام ، ويجب أن يكون الكمبيوتر إما في وضع السكون أو السبات ، ويجب تمكين التنبيه عند الوصول إلى الشبكة. إذا تم إيقاف تشغيل الكمبيوتر ، فلن يتمكن المتسللون من الوصول إليه حتى لو كان متصلاً بالطاقة والشبكة.

الآن ، اسمحوا لي أن أوضح كل هذا في أمثلة لنظامي التشغيل macOS و Windows.

يجب أن يعرف المتسللون عنوان IP

أعتقد أنك لن تندهش بشدة إذا أخبرتك أن الإنترنت كان سيئ التصميم. تعتمد الفكرة بأكملها على أجهزة الكمبيوتر التي تتصل ببعضها البعض باستخدام عناوين IP. في الأصل ، كان عنوان IP يشبه أربعة أرقام تتراوح من 0 إلى 255 ، على سبيل المثال ، 192.168.0.111.

من الناحية النظرية ، إذا تم استخدام هذه الأرقام بشكل مناسب ، فسيكون النطاق كافياً لأكثر من 4 مليارات جهاز.

نظرًا لعدم وجود خدمة أو كيان مركزي واحد يمنح عناوين IP ، فقد واجهنا موقفًا عندما تم إهدار معظم النطاق (لأسباب مختلفة). لذلك ، في الواقع ، لدينا نطاق استخدام أقل بكثير ، وأعتقد أيضًا أن عدد الأجهزة المتصلة بالإنترنت أعلى من 4 مليارات على أي حال.

كل هذا أدى إلى حلول متعددة. وأحدها ، من منظور الشخص العادي ، هو عدم السماح لجميع أجهزة الكمبيوتر بتخصيص عناوين IP عامة.

كيف يعمل هذا؟

قال مهندسو الشبكات إنه لا داعي لأن يتم الوصول إلى كل جهاز كمبيوتر في المكتب من خارج المكتب.

لذلك ، في الواقع ، نحتاج فقط إلى عنوان IP واحد للواجهة العامة ، وجميع أجهزة الكمبيوتر داخل المكتب تشاركه عند إجراء مكالمات بالخارج. داخل المكتب ، يقوم المهندسون ببناء شبكة محلية مع عناوين IP محلية ، مثل 192.x.x.x أو 10.x.x.x.

على سبيل المثال ، إذا أراد بوب الوصول إلى جهاز كمبيوتر John ، فإنه يستخدم عنوان IP المحلي. ولكن عندما يحتاج بوب للوصول إلى Google ، يستخدم جهاز الكمبيوتر الخاص به عنوان IP عام مشترك (واحد لجميع أجهزة الكمبيوتر المحلية). لذلك ، بدلاً من استخدام 50 عنوان IP عام ، تستخدم جميع أجهزة الكمبيوتر في نفس الشبكة المحلية عنوانًا واحدًا فقط.

يحدث نفس الشيء في شبكتك المنزلية ، ويمكنك التحقق من ذلك بسرعة.

ما عليك سوى الانتقال إلى https://www.whatismyip.com ، وسترى أن جميع الأجهزة المنزلية لها نفس العنوان (أجهزة Mac ، وأجهزة الكمبيوتر ، وأجهزة iPhone ، وما إلى ذلك). هذا العنوان ليس عنوان جهاز كمبيوتر معين ، ولكنه عنوان مؤقت لجهاز التوجيه المنزلي.

ماذا يعني ذلك عمليًا؟ إذا لم يكن جهاز كمبيوتر المتسلل متصلاً بشكل مباشر بشبكتك المحلية (Wi-Fi) ، فلن يتمكن من الوصول إليها. في هذه الحالة ، يعمل جهاز التوجيه كجدار حماية ، ويوقف جميع الطلبات الخارجية من الانتقال إلى أجهزة الكمبيوتر المحلية.

بالتأكيد ، يمكنك تكوين جهاز التوجيه لتمرير جميع الطلبات إلى جهاز واحد ، لكنني لا أوصي بذلك.

لكن هذا ليس كل شيء. كما أشرت أعلاه ، لدى مجرمي الإنترنت الكثير من الأدوات. إنهم يعلمون أنهم لا يستطيعون المرور عبر جهاز التوجيه ، لذلك بدلاً من ذلك ، يستخدمون البرامج الضارة للوصول عن بُعد لحصان طروادة (RAT).

يمكن أن تصل البرامج الضارة إلى الكمبيوتر من خلال التنزيلات أو البريد الإلكتروني أو أي وسيلة أخرى عندما تفعل ، كمستخدم ، شيئًا للسماح للبرامج الضارة بالدخول.

تفتح هذه البرامج الضارة اتصالاً من جهاز الكمبيوتر الخاص بك إلى المتسللين (عبر عنوان IP العام) ، ويمكن للمتسلل الآن القيام بكل ما يريد دون معرفة عنوان IP الخاص بك.

الطريقة الوحيدة لمنع حدوث ذلك هي أن يكون لديك برنامج لمكافحة البرامج الضارة. وإذا كنت تعتقد أن أجهزة Mac لا تحصل على برامج ضارة ، فتحقق من المنشور حيث اختبرت أدوات مكافحة فيروسات متنوعة مقابل أكثر من 100 عينة من البرامج الضارة.

يجب أن يكون الكمبيوتر في وضع السكون أو الإسبات

في البداية ، كان لأجهزة الكمبيوتر حالتان فقط:تشغيل وإيقاف. لذلك عليك تشغيل الكمبيوتر في الصباح وإيقاف تشغيله عند مغادرة المكتب أو النوم (لتوفير الطاقة).

ومع ذلك ، فقد استغرق تشغيل الكمبيوتر وقتًا طويلاً ، وقد أضاف المهندسون حالات سكون مختلفة عندما يستخدم الكمبيوتر الحد الأدنى من الطاقة ، ولكن يمكن تشغيله بسرعة والاستعداد للعمل.

Windows

عند النقر فوق رمز التشغيل في Windows ، هناك عدة خيارات:

- النوم

- إسبات

- اغلاق

- إعادة التشغيل

يتم استخدام وضعي السكون والسبات لتوفير الطاقة والمال على فاتورة الطاقة. عندما يكون الكمبيوتر في هذه الحالات ، فإنه يستخدم طاقة أقل بما يصل إلى 10 مرات (لعدم وجود نشاط يحدث).

ما الفرق بين النوم والسبات؟ في كلا الوضعين ، يحفظ نظام التشغيل المعلومات الحالية حول جميع البرامج قيد التشغيل:المجلد المفتوح والمستندات والمتصفحات وكل شيء.

يكمن الاختلاف في كيفية تخزين هذه المعلومات. في وضع السكون ، يتم حفظ المعلومات في الذاكرة (RAM). في حالة السبات ، يتم تنزيل كل شيء من الذاكرة إلى القرص الصلب ، لذلك تحتاج إلى مساحة خالية كافية لتخزين محتويات الذاكرة.

لأغراضنا ، كل ما يهمنا هو ما إذا كان في وضعي السكون أو السبات. إذا تم إيقاف تشغيل جهاز الكمبيوتر ، فسيكون من المستحيل تشغيل أي تطبيقات (بما في ذلك المتسللين).

مع محذرين.

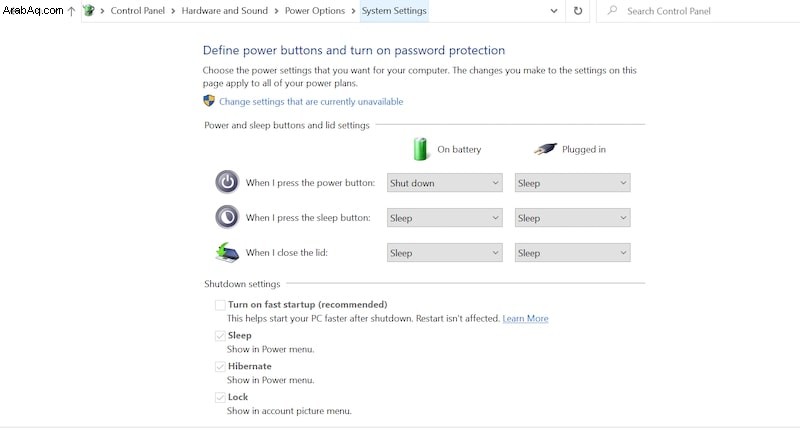

1. أول شيء عليك القيام به هو التحقق من أجهزة كمبيوتر سطح المكتب هو ما يفعله زر الطاقة. هل تعلم أنه من الممكن تغيير زر الطاقة لوضع الكمبيوتر في وضع السكون بدلاً من إيقاف التشغيل الثابت؟

عندما كان لدي أجهزة كمبيوتر سطح المكتب ، كان هذا بالضبط ما فعلته بمجرد أن فقدت كل عملي بعد الضغط على الزر عن طريق الخطأ. إذا فعلت الشيء نفسه ، فقد تعتقد أنك قمت بإغلاق شديد ، لكنك في الواقع لم تفعل ذلك.

لمعرفة ما إذا كانت الإعدادات قد تغيرت ، انتقل إلى لوحة التحكم. انتقل إلى Hardware and Sound ثم انتقل إلى "اختر ما تفعله أزرار الطاقة". هنا يمكنك تغيير ما يحدث عند الضغط على زر الطاقة أو الضغط على زر السكون أو عند إغلاق الغطاء (لأجهزة الكمبيوتر المحمولة).

2. يحتوي نظام التشغيل Windows على ما يسمى بـ Fast Startup (بدء التشغيل السريع). إنه في الواقع نوع من وضع السبات ، وعندما تقوم بإغلاق جهاز الكمبيوتر باستخدام Fast Startup ، فلا يزال من الممكن إيقاظه.

لمعرفة ما إذا كان بدء التشغيل السريع ممكّنًا ، انتقل إلى لوحة التحكم -> الأجهزة والصوت. في شاشة "اختيار ما تفعله أزرار الطاقة" ، تحقق مما إذا كان مربع الاختيار ممكّنًا لـ "تشغيل بدء التشغيل السريع" ضمن إعدادات إيقاف التشغيل.

أجهزة Mac

في نظام Mac ، هناك ثلاثة خيارات:Sleep و Restart و Shut Down. لا يوجد خيار Hibernate.

إذا كان لديك جهاز MacBook ، فسيؤدي إغلاق الغطاء إلى وضع الكمبيوتر المحمول في وضع السكون.

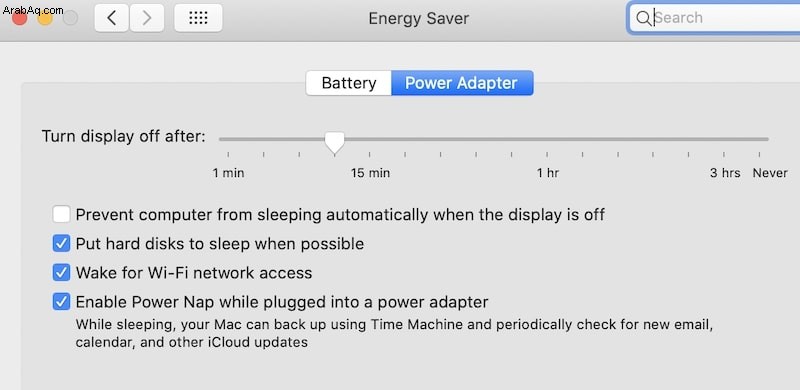

بالإضافة إلى ذلك ، تدعم أجهزة Mac برنامج Power Nap. في هذه الحالة ، سيكون جهاز Mac في وضع السكون ، ولكنه سيستيقظ بشكل دوري للقيام ببعض أعمال الصيانة ، على سبيل المثال ، تنزيل التحديثات وتشغيل النسخ الاحتياطية وما إلى ذلك.

لاحظ أنه يجب ضبط إعدادات Power Nap بشكل مستقل للحالات التي يكون فيها MacBook متصلاً بمحول الطاقة وعند تشغيله على البطارية. يمكن العثور على الإعدادات في تفضيلات النظام -> موفر الطاقة.

يجب تمكين Wake On Network Access

حتى إذا كان الكمبيوتر في وضع السكون وكان لدى المتسلل عنوان IP العام الخاص به أو على نفس الشبكة المحلية ، فهذا لا يعني أن الكمبيوتر الهدف متاح تلقائيًا للمعالجة.

آخر مكون مطلوب هو تمكين التنبيه عند طلب الشبكة. إذا تم تمكين الإعداد ، فيمكن للكمبيوتر المهاجم إرسال حزم الشبكة إلى الكمبيوتر الهدف وتنبيهه من وضع السكون.

مرة أخرى تختلف الإعدادات لنظام التشغيل macOS و Windows.

أجهزة Mac

في أجهزة Mac ، يتمثل المطلب في تمكين "Wake for Wi-Fi network access" على MacBooks أو "Wake for network access" على أجهزة Mac المكتبية (iMacs و Mac Mini).

يمكن تكوين الإعداد في تفضيلات النظام ، قسم موفر الطاقة. بالنسبة لأجهزة MacBooks ، يكون التكوين ضمن علامة التبويب Power Adapter.

إذا تم تعطيل الإعداد ، فلن يعمل أمر ssh ولا مشاركة الشاشة حتى إذا تم السماح بهما.

الأمر المثير للاهتمام ، نظرًا لأن هذا الخيار غير متاح ضمن علامة التبويب البطارية ، فإذا أغلقت غطاء MacBook وفصلته عن مصدر الطاقة ، فلن يتمكن المتسللون من الوصول إليه.

Windows

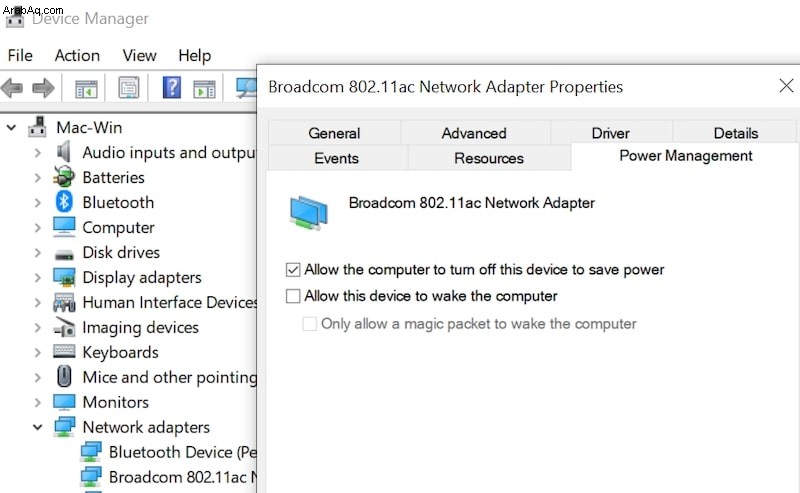

في Windows ، يكون الإعداد لكل جهاز. على سبيل المثال ، عادةً ما تكون لوحة المفاتيح والماوس قد تم تكوينهما بالفعل. لتكوين محول الشبكة لتنبيه الكمبيوتر من وضع السكون ، انتقل إلى لوحة التحكم -> الأجهزة والصوت.

ابدأ تشغيل Device Manager ضمن Devices and Printers (الأجهزة والطابعات). ابحث عن محول الشبكة ، وانقر بزر الماوس الأيمن فوقه للوصول إلى الخصائص. ضمن "إدارة الطاقة" ، مكّن إعداد "السماح لهذا الجهاز بتنبيه الكمبيوتر".

خاتمة

لذا ، إذا كنت قلقًا من إمكانية اختراق جهاز Mac أو الكمبيوتر الشخصي أثناء إيقاف تشغيله ، فأنا آمل أن أكون قادرًا على إظهار أنه ليس من السهل:يجب تهيئة العديد من الأشياء في نفس الوقت حتى يحدث هذا .

هذا لا يعني أنه مستحيل. على العكس تمامًا ، لذلك من المفيد معرفة جميع الإعدادات التي وصفتها للتأكد من إيقاف تشغيلها أو تهيئتها بشكل صحيح.

هل يستطيع شخص ما اختراق جهاز الكمبيوتر الخاص بي عبر شبكة WiFi كيفية الاطلاع على محاولات تسجيل الدخول الأخيرة على جهاز Mac الخاص بكالموضوع الرئيسي:كيفية معرفة ما إذا كان شخص ما يدخل عن بُعد إلى جهاز Mac الخاص بك

رصيد الصورة:© canva.com / kato.84