ينتشر برنامج ضار يصيب الهواتف الذكية من خلال أجهزة توجيه Wi-Fi - يطلق عليها اسم "Roaming Mantis" - بسرعة في جميع أنحاء العالم بعد ظهوره لأول مرة قبل شهرين فقط.

من خلال قرصنة DNS ، تستخدم البرامج الضارة أجهزة توجيه مخترقة لإصابة الهواتف الذكية والأجهزة اللوحية التي تعمل بنظام Android ، وإعادة توجيه أجهزة iOS إلى موقع تصيد احتيالي ، وتشغيل CoinHive ، وهو برنامج نصي للتشفير ، على أجهزة كمبيوتر سطح المكتب وأجهزة الكمبيوتر.

نظرًا لأن المستخدمين المتأثرين بشكل أساسي في اليابان وكوريا والصين والهند وبنغلاديش ، فقد أضافت Roaming Mantis أكثر من عشرين لغة أخرى - بما في ذلك العربية والروسية ومجموعة من اللغات الأوروبية - وهي تنتشر بسرعة في جميع أنحاء العالم ، وفقًا لـ Kaspersky Lab ، وهي شركة للأمن السيبراني.

اختار Roaming Mantis الشكل الأبسط والأكثر فاعلية لاختطاف DNS ، وفقًا لـ Kaspersky ، والذي يتضمن اختطاف إعدادات أجهزة التوجيه المخترقة وإجبارها على استخدام خوادم DNS المارقة الخاصة بهم ، مما يعني أنه سيتم إعادة توجيه المستخدم إلى موقع ضار في حالة استخدام جهاز متصل بجهاز التوجيه المخترق.

على الرغم من أن البرامج الضارة لم تؤثر إلا على أجهزة Android عند ظهورها لأول مرة ، فقد علمها منشئوها الآن كيفية مهاجمة أجهزة iOS.

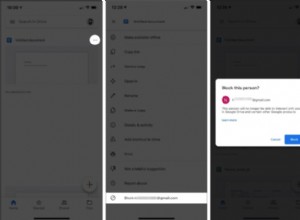

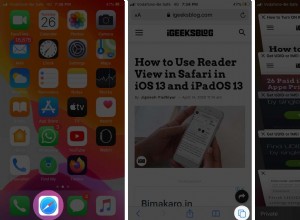

يُطلب من مستخدمي Android تحديث المتصفح ، قبل تنزيل تطبيق ضار متخفي مثل Chrome أو Facebook ، والذي يطلب سلسلة من الأذونات ويستخدمها لاختراق المصادقة الثنائية واختطاف حسابات Google. في غضون ذلك ، تتم إعادة توجيه مستخدمي iOS إلى نموذج بالحجم الطبيعي لموقع Apple على الويب ، يُسمى security.apple.com ، ويُطلب منهم إدخال تفاصيل تسجيل الدخول ، بالإضافة إلى رقم بطاقتهم المصرفية.

اكتشف الباحثون "الابتكار" النهائي وهو Roaming Mantis الذي يدير برنامجًا نصيًا للتعدين CoinHive على أجهزة الكمبيوتر المكتبية والمحمولة - عمليات التحميل إلى أقصى حد واستهلاك كميات هائلة من الطاقة لتعدين العملات المشفرة لمنشئيها.

قال Kaspersky إنه تم اكتشاف Roaming Mantis لأول مرة في مارس ، في التقارير اليابانية عن إعدادات DNS التي تم اختراقها على أجهزة التوجيه التي تعيد توجيه المستخدمين إلى عناوين IP ضارة - مما دفع شركة الأمن السيبراني إلى نشر بحث أولي حول البرامج الضارة الشهر الماضي.

"خلال بحثنا تلقينا بعض المعلومات التي لا تقدر بثمن حول الحجم الحقيقي لهذا الهجوم. كان هناك الآلاف من الاتصالات اليومية بالبنية التحتية للقيادة والتحكم (C2) ، مع تعيين لغة الجهاز لغالبية الضحايا على اللغة الكورية "، كتب الباحث المبتدئ سوغورو إيشيمارو.

"نظرًا لأننا لم نعثر على اسم موجود مسبقًا لعملية البرامج الضارة هذه ، فقد قررنا تعيين اسم جديد للرجوع إليه في المستقبل. بناءً على انتشاره عبر الهواتف الذكية التي تتجول بين شبكات Wi-Fi ، والتي من المحتمل أن تحمل العدوى وتنشرها ، قررنا تسميتها "Roaming Mantis". "

خلصت Kaspersky في ذلك الوقت إلى أن Roaming Mantis تم تصميمه ليتم نشره بشكل أساسي في البلدان الآسيوية ، مع تهيئة 98٪ من الأجهزة المتأثرة إلى اللغة الكورية ، مع إضافة دعم اللغة فيما بعد للصينية التقليدية والإنجليزية واليابانية.

لكن توسع Roaming Mantis يُظهر أن منشئيها حريصون على استغلال فعالية البرامج الضارة من خلال إضافة دعم لـ 24 لغة أخرى ونشر انتشارها عالميًا.

يبدو أن تهديد البرامج الضارة موجود دائمًا ويتزايد باستمرار ، حيث كشف باحثو Symantec هذا الشهر عن سلسلة من التطبيقات الضارة التي تتسلل مرة أخرى إلى متجر Google Play ببساطة عن طريق تغيير أسمائها بعد إزالتها في الماضي.

وفي الوقت نفسه ، أظهرت الأبحاث الإضافية التي أجرتها شركة Symantec في وقت سابق من هذا العام أن حالات سرقة العملات المشفرة ، والتي يعد تجسيد Mantis للتجوال على أجهزة سطح المكتب وأجهزة الكمبيوتر المحمول مثالاً نموذجيًا ، قد ارتفعت بنسبة 8.500٪ على أساس سنوي في الربع الأخير من عام 2017.

تضمنت Kaspersky عدة خطوات لمساعدة المستخدمين المصابين بـ Roaming Mantis ، بما في ذلك تثبيت برنامج مكافحة الفيروسات على جميع الأجهزة المصابة ، يليه تنظيف عميق بعد إزالته والذي يستلزم تغيير كلمات المرور وإلغاء البطاقات المصرفية وتغيير كلمة مرور مسؤول جهاز التوجيه وتحديث البرنامج الثابت ، بالإضافة إلى التحقق من أن عنوان خادم DNS الخاص بالموجه يطابق العنوان الصادر عن مزود خدمة الإنترنت.

الصورة:Shutterstock